Gestión de eventos

Reemplazar la guía del comprador AV

Las empresas de hoy enfrentan un conjunto único de desafíos de seguridad. Muchas organizaciones saben...

Pruebas anti-malware de próxima generación para tontos

¿Cómo eligió su solución antimalware? ¿Lo puso en el mismo proceso riguroso que sus otras soluciones...

Seguro más allá de la violación

Asegurar el perímetro ya no es suficiente. El enfoque se ha cambiado para garantizar que su organización...

Cómo crear un plan exitoso de ciberseguridad

A lo largo del borde de las vías del metro en el Reino Unido hay una señal que dice: 'Mind the Gap,...

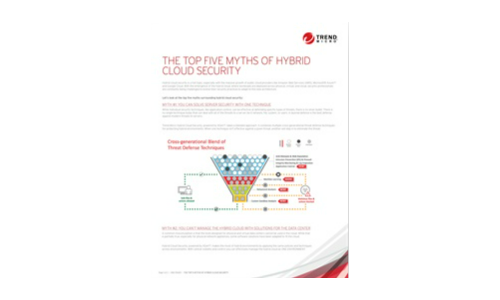

Los 5 mejores mitos de seguridad en la nube

Hybrid Cloud Security es un tema candente, especialmente con el crecimiento masivo de proveedores de...

Transformación digital de próxima generación para firmas de abogados

Optimice las oportunidades para hacer crecer su práctica y mitigar el riesgo. Las firmas de abogados,...

Pruebas de penetración para muñecos

Objetivo, prueba, analizar e informar sobre vulnerabilidades de seguridad con pruebas de lápiz La prueba...

SD-WAN en la era de la innovación digital

Lograr la agilidad empresarial al tiempo que reduce la interrupción. La mayoría de las organizaciones...

Cifrado, privacidad y protección de datos: un acto de equilibrio

Los mandatos de negocios, privacidad y seguridad para la inspección integral de SSL/TLS. Los líderes...

Sign up for IT Tech Publish Hub

As a subscriber you will receive alerts and free access to our constantly updated library of white papers, analyst reports, case studies, web seminars and solution reports.